h3c防火墙如何设置_h3c路由器防火墙设置

1.h3c 路由器配置中去掉防火墙列表中的某一端口

2.h3cf100防火墙在不同的地址段登录

3.华三H3C SecPath F100-C防火墙怎么配置

4.H3C 硬件防火墙设置方法

5.求H3C防火墙H3C SecPath F100-A-G的配置实例,谢谢

命令通过以下方法输入:

一、使用console口进行连接

二、点击开始——程序——附件——通讯——超级终端——选com口默认值,即可进入(以XP为例)。

三、进入到超级终端窗口,进入配置H3C界面。

配置双机热备:

一、创建RDO

在配置双机热备之前,必须先在每台设备上创建RDO。

进入系统视图:system-view

创建RDO,并进入RDO视图:rdo?rdo-id

注:互为主备状态的两个设备之间的RDO?ID号必须一致。

二、配置本端HA接口

本端和对端防火墙需要使用HA接口协商双方的主备状态并同步配置命令和状态信息。

配置本端HA接口:

ha-interface?interface?interface-name?[?peer-mac?mac-address?]

可以通过peer-mac参数指定对端HA接口的MAC地址。

若不指定对端HA接口的MAC地址,则使用广播MAC地址FFFF-FFFF-FFFF。

注:双机热备的协商报文和业务同步数据都使用HA接口进行传输,这些报文不同于普通报文,因此防火墙的防火墙模块(如黑名单、包过滤等)对这些报文不起作用。

三、配置VIF

配置虚拟接口包括配置接口的虚拟IP地址、接口权值和虚拟MAC地址。

当防火墙工作在路由模式下时,主备上互为备份的业务接口必须配置相同的虚拟接口ID、虚拟IP地址和虚拟MAC地址。

虚拟IP地址必须与接口的真实IP地址在同一网段,但是不能与接口的真实IP地址相同,虚MAC不能与接口的真实MAC相同。

当防火墙工作在网桥模式下时,不能配置虚拟IP地址和虚拟MAC地址。

接口权值用于动态更新优先级,当接口DOWN/UP的时候,系统根据权值对RDO实时优先级进行调整。

1、路由模式下配置VIF:

vif?vif-id?interface?interface-name?virtual-ip?ip-address?[?virtual-mac?H-H-H?]?[?reduce?value-reduced?]

缺省情况下,value-reduced的值为10。

2、网桥模式下配置VIF

vif?vif-id?interface?interface-name?[?reduce?value-reduced?]

缺省情况下,value-reduced的值为10。

注:

1)虚拟接口不能重复配置,必须首先用undo命令取消掉原来的配置,才能重新配置。

2)VIF的地址不能与被绑定接口的地址相同。

3)批量备份过程中不能用undo命令取消虚拟接口。

4)为了保证RDO的实时优先级为正值,在一个RDO下每个绑定接口的权值(value-reduced)总和不能大于或等于对应RDO的静态优先级。

5)当使用了双机热备功能后,请不要配置并使用VRRP,否则会导致双机热备功能异常。

四、配置双机热备的调整和优化

(一)配置RSO静态有衔接

RDO静态优先级是指设备的接口全部为UP状态时的RDO的优先级。

根据静态优先级与各接口的实际状态、权值可以计算出RDO的实时优先级。

通过比较RDO的实时优先级可以确定设备之间的主备关系,优先级数值高的为Master。

配置RDO静态优先级:priority?value

缺省情况下,静态优先级为100。

注:若本端和对端的实时优先级相等,则根据双方HA接口的MAC地址确定主备关系,MAC地址大的为Master。

(二)配置认证方式

认证方式是指设备通过HA接口收发数据报文和控制报文时使用的认证方式。

认证方式有简单认证模式和MD5认证模式。

配置认证方式:

authentication-mode?simplepassword?keyword

authentication-mode?md5?password?{?plain?|?cipher?}?keyword

缺省情况下,不使用认证。

注:互为主备的设备之间要使用相同的认证模式和认证密码。

建议在配置对端IP和虚接口之前配置认证模式和认证密码。

一旦主备协商完成,配置认证方式会造成部分报文丢失,可能会影响设备状态。

(三)配置通告隔离

一个RDO中的主设备会定期发送抑制报文,通知备份设备自己处于正常工作的状态,并且通告自己的优先级。

备份设备根据通告时间间隔确定收到抑制报文的超时时间,如果连续三次未收到抑制报文则认为主设备已经出现故障,并进行状态切换。建议本端和对端设置相同的通告间隔。

配置通告间隔:ad-interval?time-value

缺省情况下,通告间隔为3秒。

注:由于不同型号产品的硬件性能差异,以及设备在实际应用中的业务量大小等因素,双机热备中的备机在批量备份与恢复过程中可能会不能及时处理主机发来的通告报文,从而导致主备设备无法达到稳定同步状态,发生主备频繁切换的异常现象,可以通过配置更大的通告时间间隔来避免此现象。建议用户配置的通告时间间隔大于或等于3秒,以防止上述问题发生。

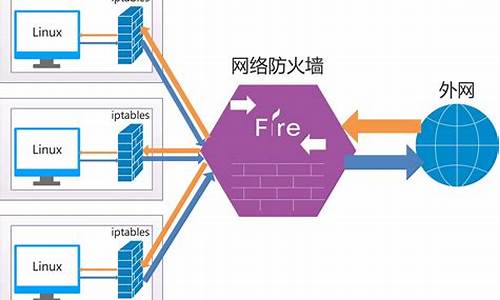

h3c 路由器配置中去掉防火墙列表中的某一端口

数据是双向的,正常你做acl的话,拒绝一边后,这边回包对方也不收到,所以导致双向不通。

你这个是防火墙,可以用防火墙的安全策略来做,可以实现单向通信。由防火墙来控制。

将这两个网段加入2个安全域中,之后做A到B的区域放通策略就可以了。

h3cf100防火墙在不同的地址段登录

firewall zone untrust

undo add interface GigabitEthernet0/0/0

firewall zone trust

add interface GigabitEthernet0/0/0

这样就可以了。在原命令前加undo就是删除的命令

华三H3C SecPath F100-C防火墙怎么配置

首先得确定内网里有到服务器外网地址的路由,还有服务器到内网地址的路由。

如果有路由直接在WEB界面里选防火墙----域间关系,加上一条原域服务器B所在的域目的域内网域源IP服务器Bip目的IP内网IP端口允许通过的端口动作permit然后使能,加一条原域内网域到服务器B所在域permit的就可以了。

H3C 硬件防火墙设置方法

1、电脑上启动启动SecureCRT,新建连接,Protocol设置为“Serial”,端口是你使用的USB转COM口的端口(具体通过设备管理器查看),Baud rate设置“9600”,然后点击“Connect”连接到防火墙的Console控制台。

2、默认情况H3C防火墙会在用户视图,输入system-view命令进行系统视图。

3、使用命令行获得在线帮助,可以在任何视图下执行“?”获取当前视图下所有可执行的命令;输入命令部分关键字然后输入“?”获取全部关键字信息;输入命令不完整(命令的部分字符)然后输入“?”获取该字母天头的所有命令信息。

4、使用“display current-configuration”查看当前的配置信息,如果加“| begin line”表示查看包括“line”字符串所在行开始到最后一行的配置信息。

5、使用“display interface brief ”查看当前设备接口状态,如果加上“| exclude DOWN”则仅显示状态为UP的接口信息。

6、当修改完防火墙配置后,应执行se命令保存配置到NVRAM中,以便设备重启后配置文件仍然有效。

求H3C防火墙H3C SecPath F100-A-G的配置实例,谢谢

在IE浏览器里面输出 ://192.168.0.50

用户: admin

密码:

看说明书,里面有介绍,注意开启DHCP,ARP,放,一般就可以了。

还有一些不会用到的端口直接关闭,这样一般的黑客就拒之门外了。多看说明书。

H3C的设备还是很强大的。

1、配置要求

1)防火墙的E0/2接口为TRUST区域,ip地址是:192.168.254.1/29;

2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111.0.1/27;

3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3;

4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。

2、防火墙的配置脚本如下

<H3CF100A>dis cur

#

sysname H3CF100A

#

super password level 3 cipher 6aQ>Q57-$.I)0;4:\(I41!!!

#

firewall packet-filter enable

firewall packet-filter default permit

#

insulate

#

nat static inside ip 192.168.254.2 global ip 202.111.0.2

nat static inside ip 192.168.254.3 global ip 202.111.0.3

#

firewall statistic system enable

#

radius scheme system

server-type extended

#

domain system

#

local-user net1980

password cipher ######

service-type telnet

level 2

#

aspf-policy 1

detect h323

detect sqlnet

detect rtsp

detect

detect smtp

detect ftp

detect tcp

detect udp

#

object address 192.168.254.2/32 192.168.254.2 255.255.255.255

object address 192.168.254.3/32 192.168.254.3 255.255.255.255

#

acl number 3001

description out-inside

rule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433

rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq

rule 1000 deny ip

acl number 3002

description inside-to-outside

rule 1 permit ip source 192.168.254.2 0

rule 2 permit ip source 192.168.254.3 0

rule 1000 deny ip

#

interface Aux0

async mode flow

#

interface Ethernet0/0

shutdown

#

interface Ethernet0/1

shutdown

#

interface Ethernet0/2

speed 100

duplex full

description to server

ip address 192.168.254.1 255.255.255.248

firewall packet-filter 3002 inbound

firewall aspf 1 outbound

#

interface Ethernet0/3

shutdown

#

interface Ethernet1/0

shutdown

#

interface Ethernet1/1

shutdown

#

interface Ethernet1/2

speed 100

duplex full

description to internet

ip address 202.111.0.1 255.255.255.224

firewall packet-filter 3001 inbound

firewall aspf 1 outbound

nat outbound static

#

interface NULL0

#

firewall zone local

set priority 100

#

firewall zone trust

add interface Ethernet0/2

set priority 85

#

firewall zone untrust

add interface Ethernet1/2

set priority 5

#

firewall zone DMZ

add interface Ethernet0/3

set priority 50

#

firewall interzone local trust

#

firewall interzone local untrust

#

firewall interzone local DMZ

#

firewall interzone trust untrust

#

firewall interzone trust DMZ

#

firewall interzone DMZ untrust

#

ip route-static 0.0.0.0 0.0.0.0 202.111.0.30 preference 60

#

user-interface con 0

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。